Komunitas keamanan siber dikejutkan oleh serangkaian serangan yang memanfaatkan kerentanan dalam Axios dan kit autentikasi dua faktor (2FA) yang dikenal sebagai ‘Salty’. Serangan ini, yang dilaporkan oleh Salty, menargetkan berbagai proyek open-source dan berpotensi membahayakan ribuan pengguna.

Salty 2FA adalah sebuah proyek 2FA yang dikembangkan oleh tim keamanan pribadi, telah menjadi target utama karena beberapa kelemahan yang ditemukan oleh para peneliti. Kelemahan ini tidak hanya terbatas pada Axios, tetapi juga melibatkan cara Salty mengimplementasikan otentikasi 2FA secara keseluruhan, membuka jalan bagi serangan yang efektif. Diyakini oleh banyak praktisi keamanan siber, Salty 2FA akan menjadi salah satu dari PhaaS (phising as a services) framework yang banyak digunakan ke depan.

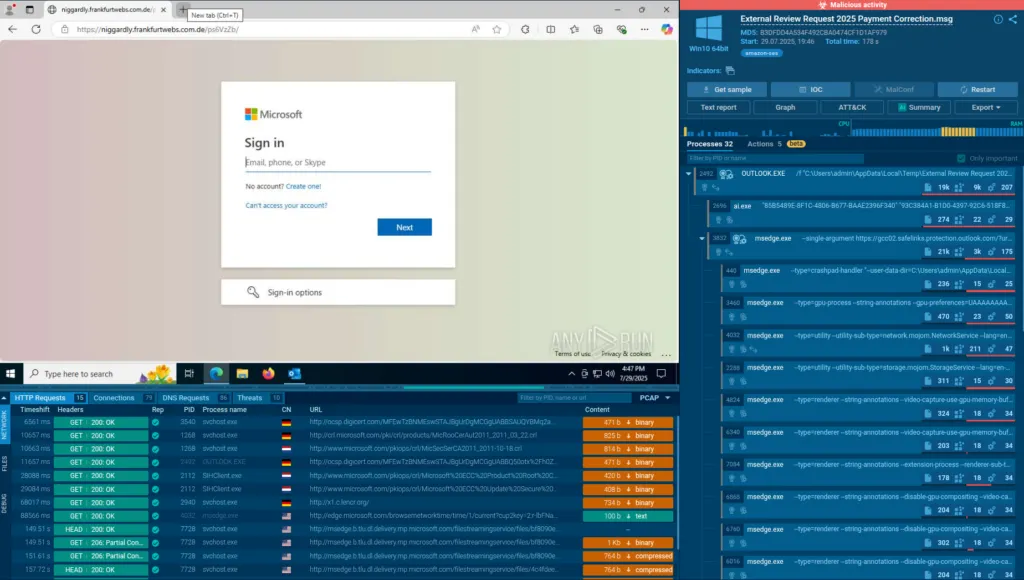

Cara Kerja Salty 2FA

Serangan dimulai ketika seorang individu, yang dikenal sebagai ‘Salty’ (nama panggilan), mulai mengidentifikasi proyek-proyek open-source yang menggunakan Axios dan kit 2FA Salty. Kemudian, dia mulai menyebarkan serangan phishing yang sangat meyakinkan, dirancang untuk menipu pengguna agar memberikan kredensial mereka – termasuk kunci API Axios dan informasi 2FA.

Setelah mendapatkan kredensial ini, penyerang dapat memperoleh akses tidak sah ke aplikasi dan layanan yang terhubung ke proyek-proyek tersebut. Hal ini dapat menyebabkan berbagai konsekuensi berbahaya, seperti pencurian data, manipulasi sistem, atau bahkan serangan DDoS.

Yang mengejutkan, penyerang juga telah mengembangkan ‘kit’ yang disebut ‘Salty 2FA’, yang menyederhanakan proses serangan. Kit ini mencakup skrip otomatis dan alat yang memungkinkan penyerang untuk menargetkan proyek secara massal dan mengidentifikasi target yang rentan dengan cepat.

Sejak peluncurannya, kit ‘Salty 2FA’ telah digunakan untuk menyerang ratusan proyek open-source. Para peneliti telah menemukan bahwa kit ini sangat efektif karena kemudahannya dalam penggunaan dan kemampuan untuk secara otomatis mengidentifikasi dan mengeksploitasi kerentanan.

Komunitas keamanan siber telah bereaksi dengan cepat terhadap serangan ini, menerbitkan peringatan dan memberikan saran tentang cara melindungi diri. Rekomendasi utama termasuk memperbarui Axios ke versi terbaru, menonaktifkan otentikasi 2FA jika memungkinkan, dan berhati-hati terhadap email dan tautan phishing.

Kasus ini menyoroti pentingnya praktik keamanan yang baik dalam pengembangan open-source. Para pengembang harus selalu mewaspadai potensi kerentanan dan menerapkan langkah-langkah keamanan yang kuat untuk melindungi proyek mereka dan pengguna mereka. Selain itu, proyek 2FA seperti Salty perlu dievaluasi dengan cermat untuk memastikan bahwa mereka tidak memperkenalkan kerentanan baru.

Peristiwa ini juga berfungsi sebagai pengingat akan pentingnya pemantauan yang cermat dan respons yang cepat terhadap ancaman keamanan. Komunitas keamanan siber harus bekerja sama untuk mengidentifikasi dan memitigasi ancaman sebelum mereka dapat menyebabkan kerusakan yang signifikan.

Sumber: https://thehackernews.com/2025/09/axios-abuse-and-salty-2fa-kits-fuel.html dan https://medium.com/@anyrun/salty-2fa-undetected-phaas-from-storm-1575-hitting-us-and-eu-industries-b2d3cb72871b